Serangan DHCP seperti dhcp stravation merupakan serangan pada layer 2 yang menyerang dhcp server. tujuan dari serangan ini adalah meminta layanan ip sebanyak mungkin sehingga client lain tidak mendapatkan ip.

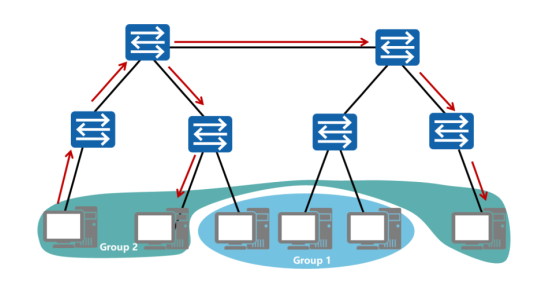

DHCP snooping dapat mencegah serangan ini dengan mem-filter paket DHCP dan membatasi jumlah paket tersebut di port yang terhubung ke client. sedangkan port lain yang terhubung dengan switch, router, atau server tidak akan dibatasi dan akan dianggap sebagai trusted port.

1. Mengaktifkan DHCP snooping secara global

Langkah pertama yang dilakukan adalah mengaktifkan DHCP snooping secara global alias menyeluruh. untuk mengaktifkannya secara global, kita bisa menggunakan perintah :

Switch(config)# ip dhcp snooping

2. Mengaktifkan DHCP snooping per-VLAN

yang kedua adalah mengaktifkan DHCP snooping per-VLAN, sehingga inspeksi paket DHCP dapat dilakukan di setiap VLAN yang kita aktifkan. untuk mengaktifkannya, kita bisa menggunakan command :

Switch(config)# ip dhcp snooping vlan 10

3. Menentukan trusted port

yang selanjutnya adalah mendaftarkan port yang terhubung dengan switch atau router lain sebagai trusted port. misalnya port yang terhubung dengan switch, dengan router, dengan server, dan lainnya (selain port yang terhubun dengan host).

untuk mendaftarkan trusted port, kita menggunakan command :

Switch(config-if)# ip dhcp snooping trust

4. Membatasi jumlah paket DHCP di untrusted port

Port lain selain trusted port akan dianggap sebagai untrusted port (port yang tidak dipercaya). di port ini sebaiknya kita membatasi jumlah DHCP message yang bisa lewat. untuk membatasinya, kita bisa menggunakan command :

Switch(config-if)# ip dhcp snooping limit rate 6

0 Komentar