Layer 2 merupakan layer dimana paket ditukarkan secara lokal (satu network). di layer ini paket diteruskan melaui switch ke host tujuan dalam satu network. untuk melakukan komunikasi satu jaringan ini, belum membutuhkan adanya router.

Di layer ini juga terjadi banyak serangan seperti mac table flooding, vlan double tagging, arp spoofing, dan masih banyak lagi. di blog kali ini saya akan membahas menenai serangan-serangan tersebut.

1. MAC Table Flooding

MAC table flooding adalah serangan dimana attacker secara terus menerus mengirimkan source mac address palsu ke switch. sehingga saat mac table yang ada di switch sudah penuh, paket yang tiba di switch akan dianggap sebagai unknown unicast dan akan di broacast ke seluruh host di network.

Serangan ini dapat dilancarkan menggunakan tools 'macof'. Tools ini akan terus menerus mengirimkan source mac address palsu ke switch sampai mac table nya penuh. bahkan dalam satu detik tools macof dapat mengirimkan 8.000 paket palsu ke switch.

Switch seperti catalyst 6500 dapat menyimpan sekitar 132.000 address di mac tablenya. sehingga serangan mac table ini dapat membanjiri mac table di switch dalam beberapa detik saja. Dan saat mac table penuh. paket yang tiba di switch akan susah untuk dicocokan destination mac nya, dan paket tadi akan di broadcast dan akan diterima oleh attacker.

2. VLAN Double Tagging

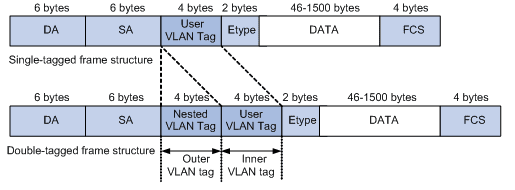

Vlan double tagging adalah serangan dimana attacker dapat berkomunikasi ke host yang berada di vlan yang berbeda. caranya dengan menggunakan vlan doble tagging, yaitu dimana paket yang dikirimkan oleh attacker memiliki 2 tag vlan. yang satu vlan native dan yang satunya lagi vlan tujuan.

Serangan ini hanya dapat dilancarkan ketika attacker berada di vlan yang sama dengan native vlan. pertama attacker akan mengirim frame dengan double vlan, yang satu vlan yang sama dengan native vlan dan yang kedua vlan tujuan. kemudian karena outer vlan nya native vlan, frame dapat melalui jalur trunk yang ada di switch.

Saat melalui trunk, frame tidak akan memiliki tag vlan alias untagged. kedua, saat frame sampai ke switch kedua frame tersebut masih memiliki tag vlan tujuan. sehingga switch akan meneruskan paket tersebut ke vlan tujuan.

3. VLAN Hopping

VLAN hopping adalah jenis serangan dimana attacker menyatakan dirinya sebagai switch. attacker akan mengirimkan pesan DTP ke switch dan mengaktifkan mode trunking di switch. sehingga semua paket entah itu dari vlan manapun akan diteruskan ke port trunk ini (ke attacker).

Serangan ini hanya dapat dilakukan jika port switch mengaktifkan DTP (dynamic trunking protocol). yaitu dimana port dapat berubah menjadi trunk atau access tergantung device yang terhubung dengannya. jika device yang terhubung dengannya adalah trunk maka interface akan menjadi trunk dan begitupun sebaliknya.

Namun protokol ini justru dimanfaatkan attacker sebagai celah untuk mengakses semua paket yang melewati switch.

4. DHCP Starvation

DHCP starvation adalah serangan dimana attacker meminta layanan DHCP secara terus menerus sehingga pool ip yang tersedia di dhcp server habis. dengan serangan ini host lain tidak akan mendapatkan ip dan tidak akan bisa menggunakan jaringan yang tersedia.

5. DHCP Snooping

Serangan ini adalah serangan dari attacker ketika dia bertingkah sebagai DHCP server palsu dan ikut memberikan layanan dhcp. dan tentunya semua konfigurasi ip yang diberikan adalah konfigurasi palsu. dengan serangan ini, attacker bisa memberikan konfigurasi ip dimana dirinya menjadi gateway. sehingga semua paket yang akan keluar jaringan akan melalui dirinya terlebih dahulu.

DHCP server ini juga dapat mengkonfigurasi ip dns yang salah ke client sehingga ia dapat mengarahkannya ke website tertentu. ia juga dapat mengkonfigurasi alamat ip dan network yang salah pada client sehingga ia tidak dapat menggunakan jaringan sepenuhnya.

6. ARP Spoofing

didalam jaringan terdapat yang namanya gratuitous ARP. yaitu dimana kita meminta dan menyebarkan arp table kita ke host lain. sehingga host lain tidak perlu susah-susah membuat aro table sendiri. namun dengan adanya hal tersebut juga hal ini dapat menjadi celah keamanan.

Karena dengan cara tersebut attacker dapat melancarkan serangan arp spoofing. yatiu dengan mengirimkan gratuitous arp palsu dan membuat attacker menjadi man-in-the-middle dan dapat melihat semua paket yang ada di jaringan.

7. STP Attack

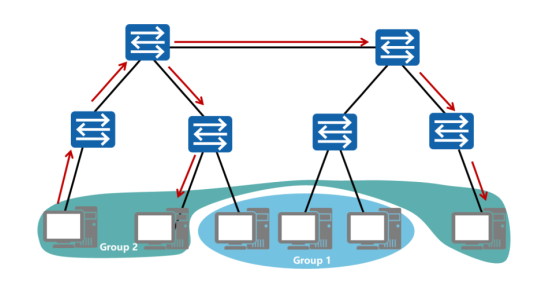

STP attack adalah dimana attacker berpura-pura menjadi switch dan menjadikan dirinya sebagai root bridge. denan serangan ini attacker dapat merubah topologi jaringan dan dapat melihat semua paket yang diteruskan melalui jaringan.

Serangan ini dapat dihindari dengan mengaktifkan Portfast dan BPDUguard di interface yang mengarah ke switch. dengan mengaktifkan kedua keamanan tersebut, switch tidak akan menyiarkan pesan BPDU dan apabila ia mendapat pesan bpdu maka interfae tersebut akan down

0 Komentar